第五空间 writeup By 天玑Phecda

第五空间 writeup By 天玑Phecda

RE

StrangeLanguage

用脚本将bf转为c并编译,动态调试查看内存改变情况发现异或运算

1 | |

WEB

WebFTP

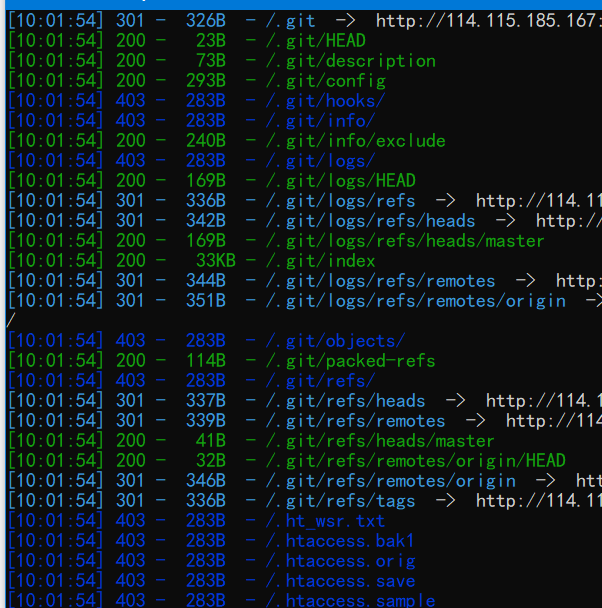

dirsearch先扫一遍

根据.git泄露的信息,在github上直接下到源码

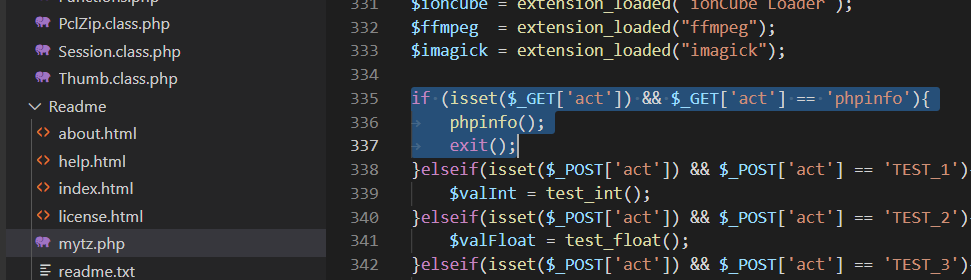

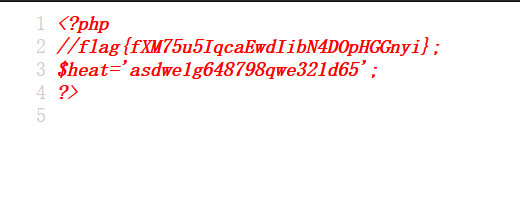

有一个文件里可以看phpinfo,试了一下,结果直接就出flag了……

yet_another_mysql_injection

F12提示有源码看,看源码发现要password和查询结果里的password一致,才会输出flag

经典自输出,主要思想就是进行字符串的构造和替换

payload:

1 | |

EasyCleanup

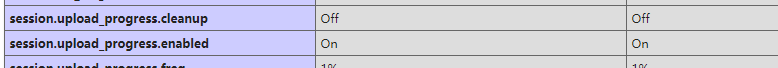

查看phpinfo,发现

判断存在利用PHP_SESSION_UPLOAD_PROGRESS的文件包含。

1 | |

PNG图片转换器

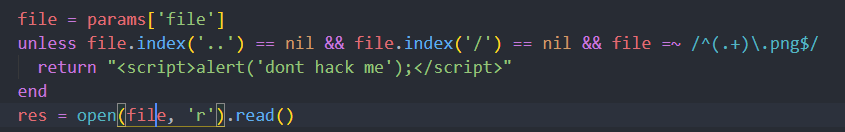

审计源码,发现了使用open()造成RCE。

1 | |

pklovecloud

1 | |

MISC

BabyMi

使用tshark来dump出Leftover Capture Data的数据,为十六进制数据

1 | |

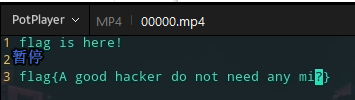

处理该数据去除空行、冒号并写入文件,使用foremost分离出视频文件并修复文件头,得到flag

alpha10

从文件中foremost提取两张图片,脚本一把梭

BlindWaterMark

弄出来发现有些无法辨认,使用stegsolve再次处理得到flag

PWN

bountyhunter

基本ROP,system(‘sh’)即可

1 | |

MOBILE

uniapp

找到程序逻辑的js,发现被webpack打包。搜索关键词alert、correct找到相关逻辑。

分析函数7420,一个chacha加密。并且自带decrypt方法,直接复制出来用就可以了。

1 | |

第五空间 writeup By 天玑Phecda

https://qiuye.ink/pages/2193d7/